本文参照DFIR蘇小沐使用VMware进行仿真的文章而写

苦于没有傻瓜式仿真工具,遂有此文。

0x00 准备环境

FTK 4.2.14

- 官网免费下载:https://www.exterro.com/digital-forensics-software/ftk-imager

- 注:笔者使用的是之前安装的旧版

Virtualbox 7.0.14

目标镜像

- 下载地址:https://pan.baidu.com/s/1KYq_HkpPBHWCvWTzz6yzSw?pwd=xzcp

- 解压密码:都考100分

0x01 挂载镜像

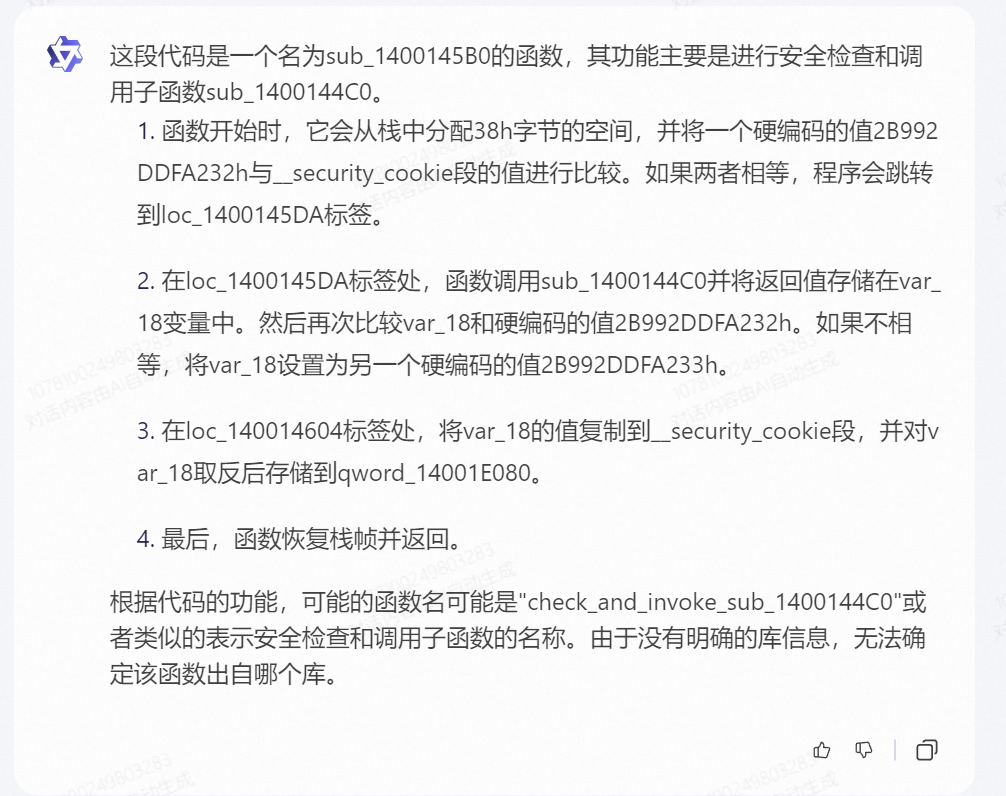

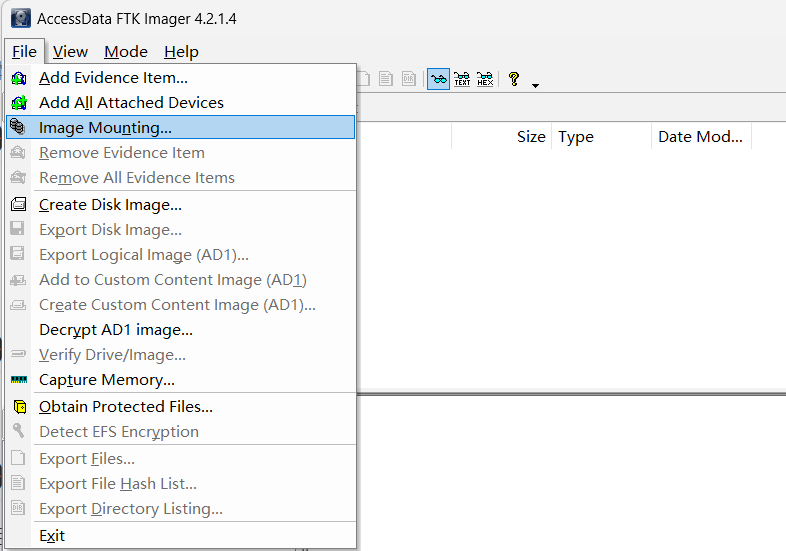

点击“File”,选择”Image Mounting…”

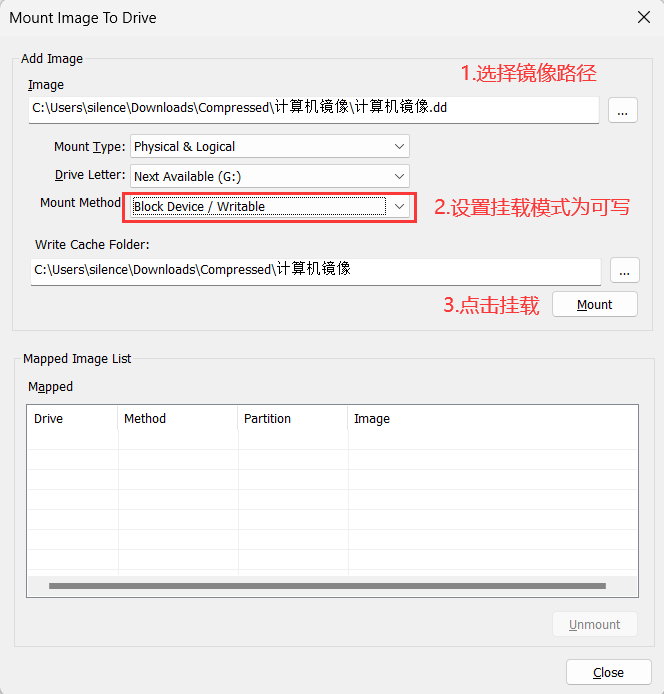

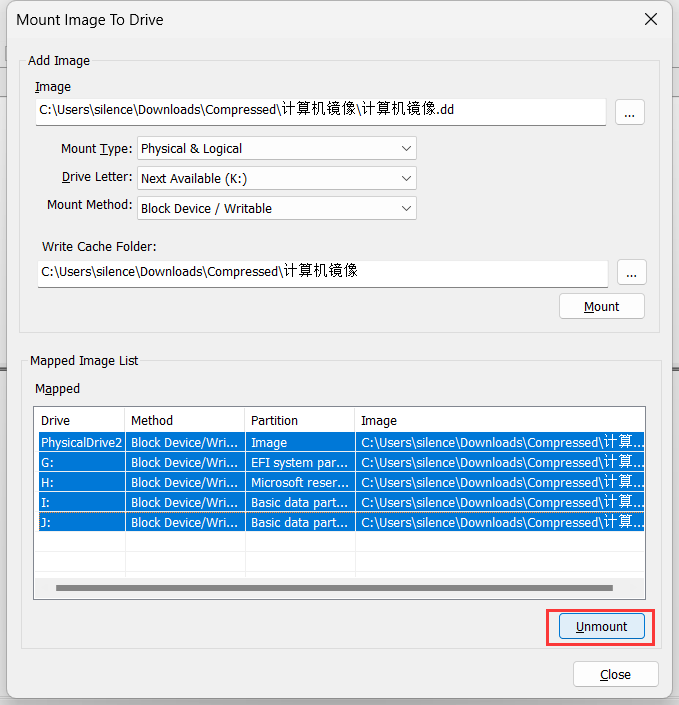

选择镜像路径后,我们必须将挂载方式设置为可写,然后点击“挂载”即可

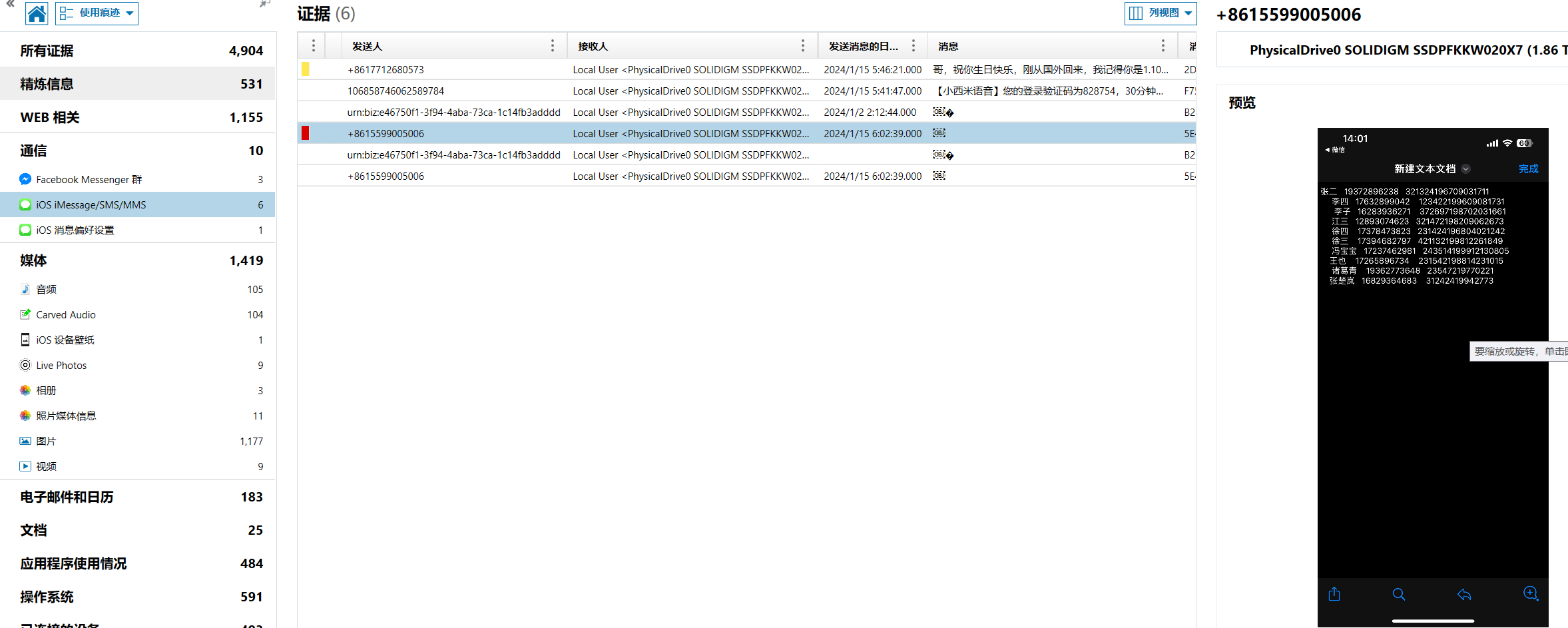

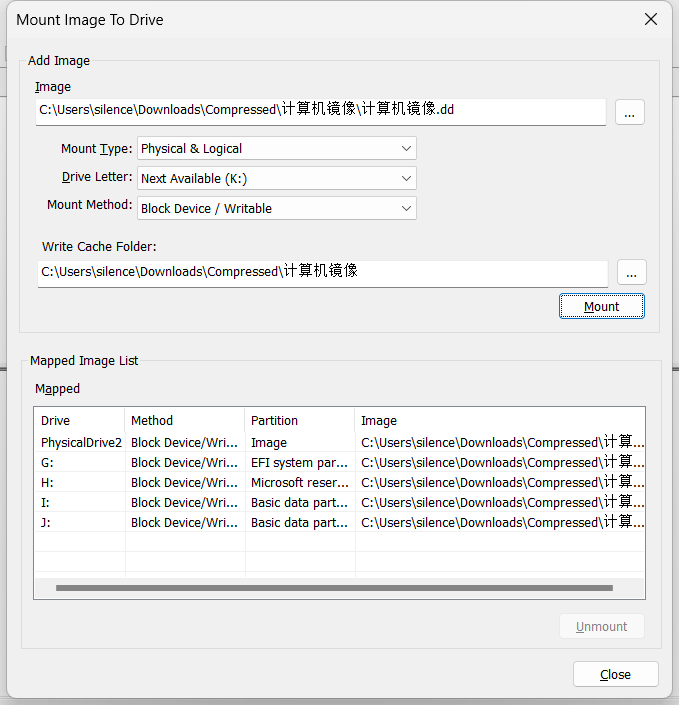

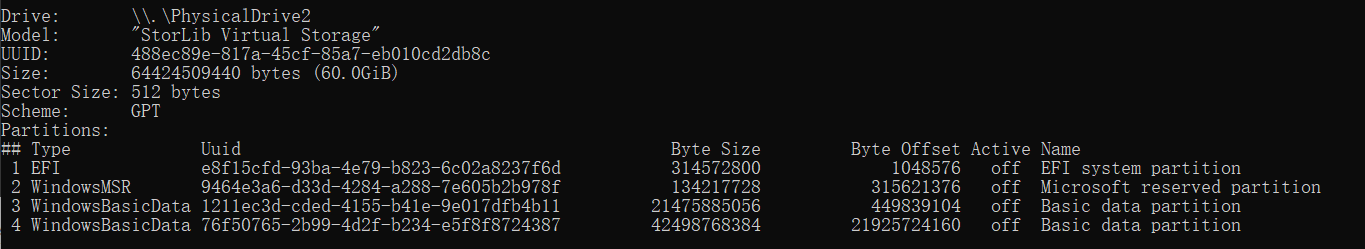

挂载后会显示该镜像各个磁盘驱动的信息

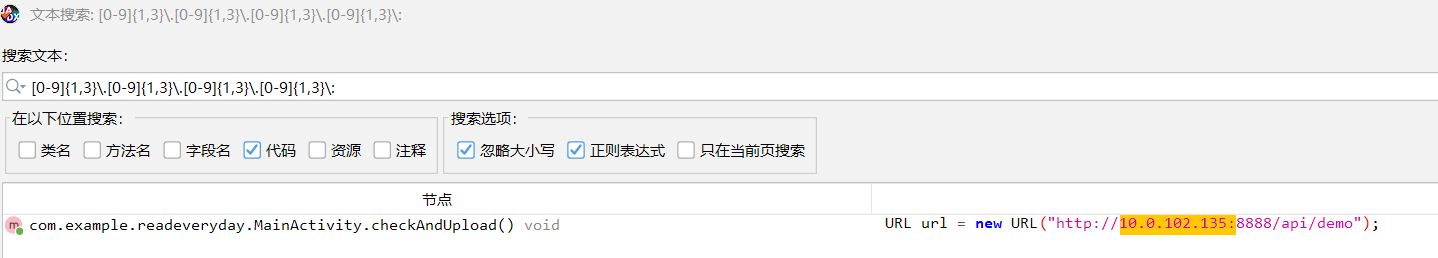

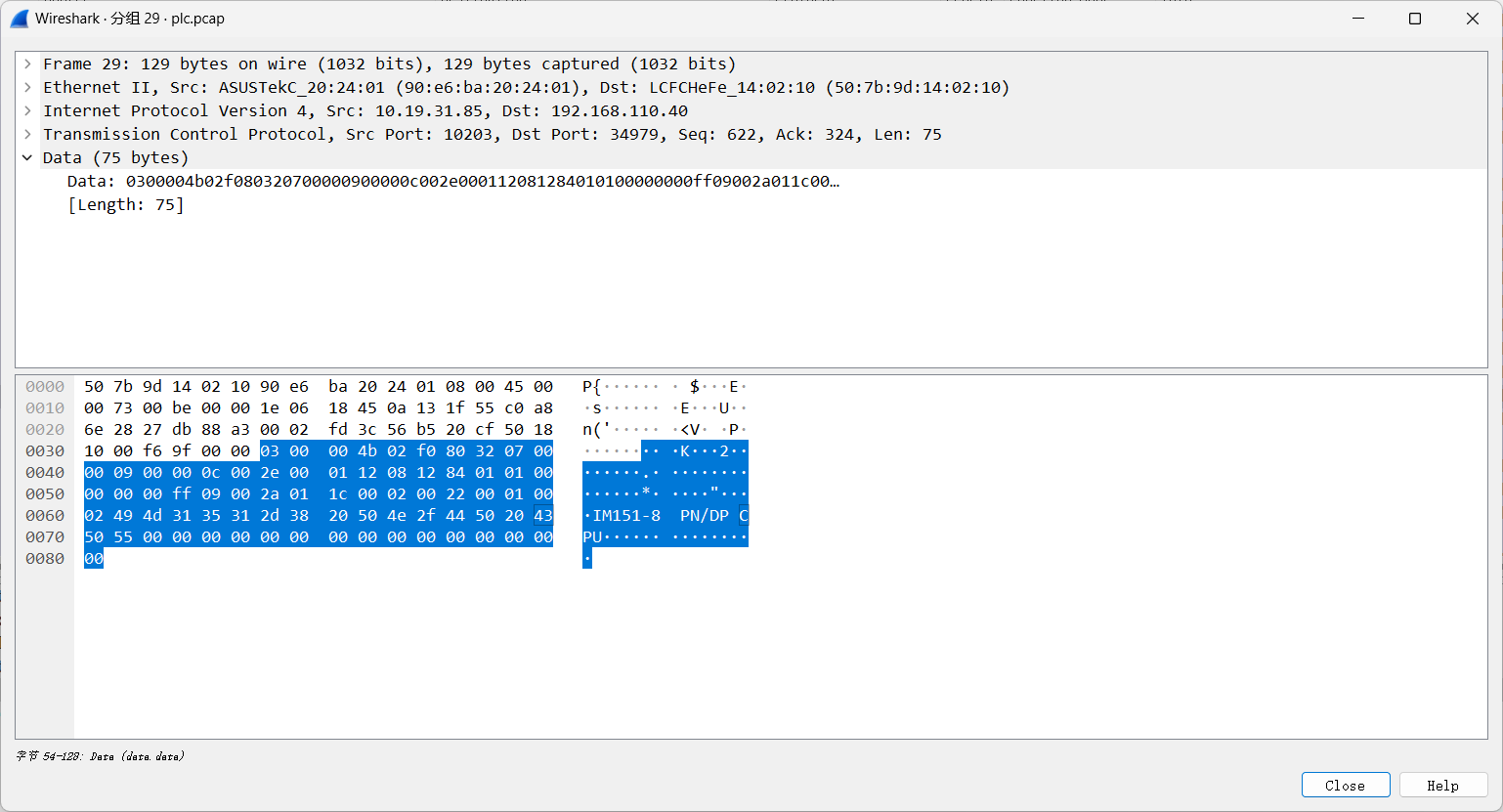

注意。挂载后的物理硬盘符号为PhysicalDrive2,我们接下来要使用它。

0x02 将物理硬盘转化为虚拟硬盘

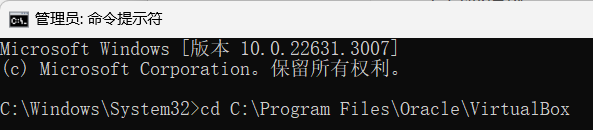

使用管理员权限打开cmd

切换到virtualbox目录下

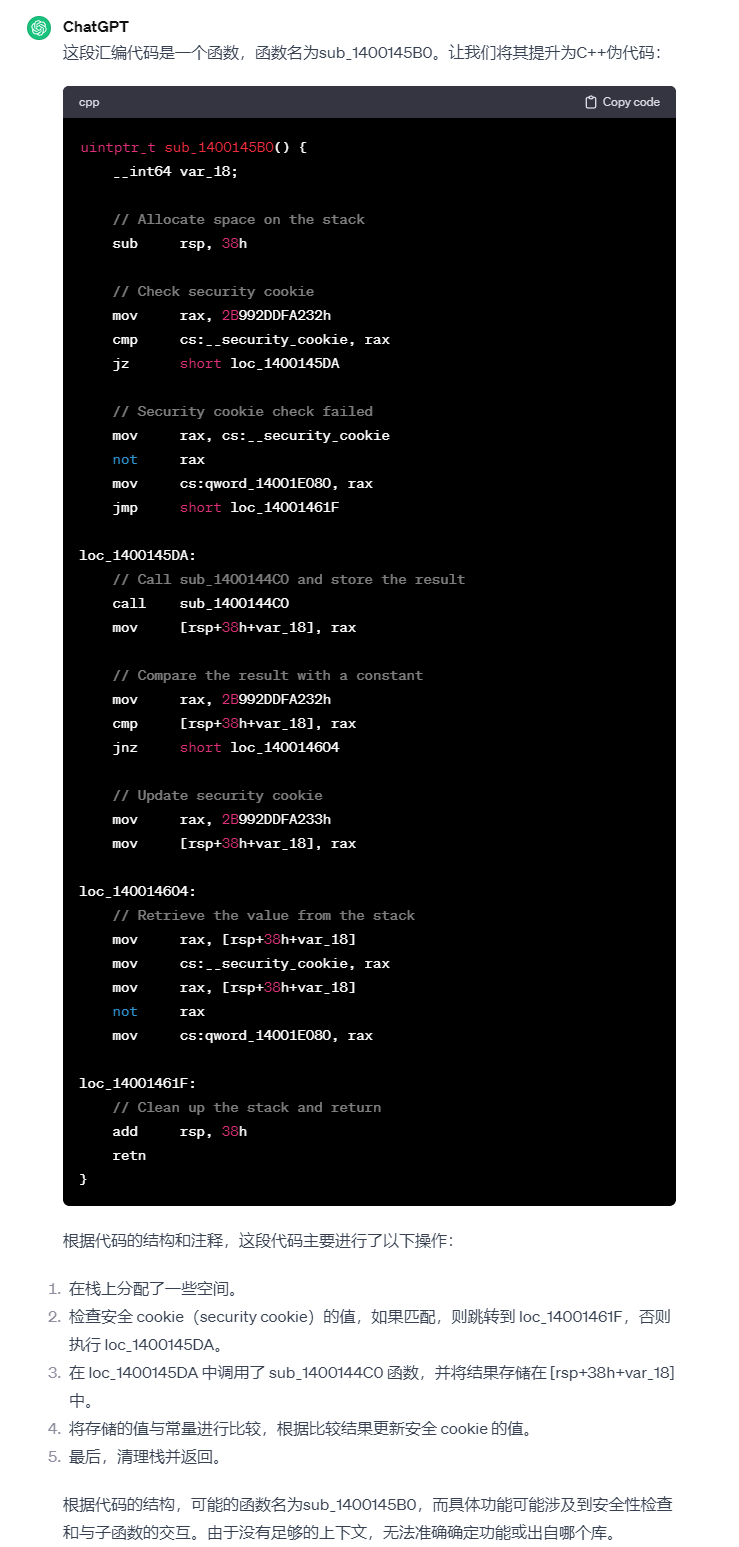

.\VBoxManage.exe list hostdrives --long 查看各个硬盘的具体信息

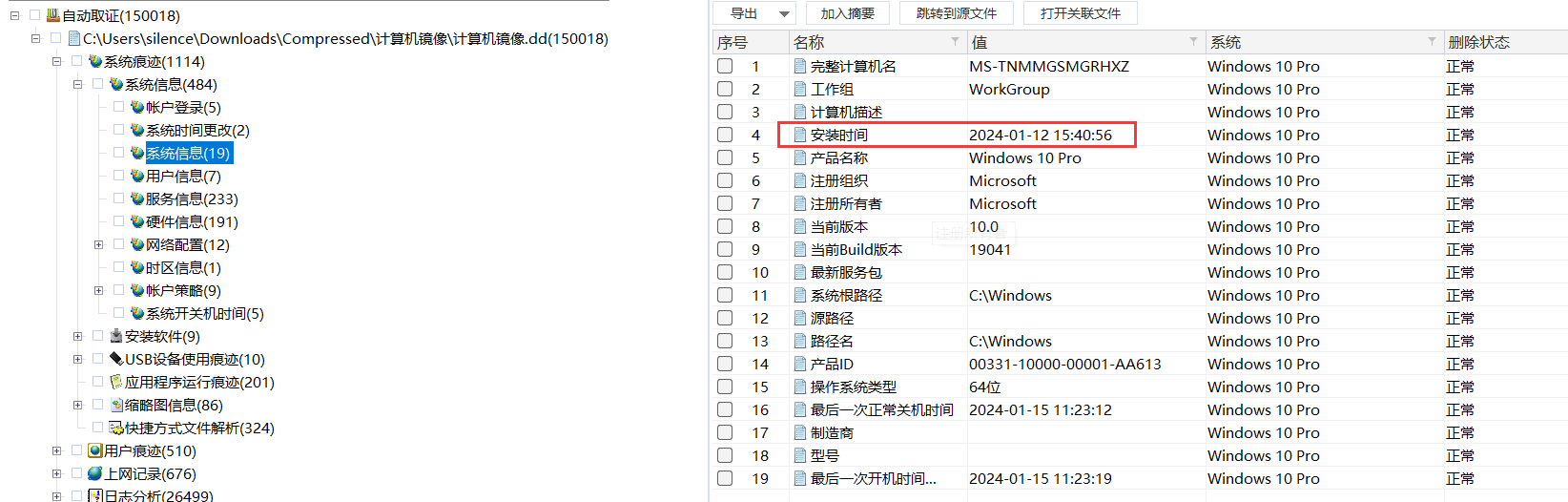

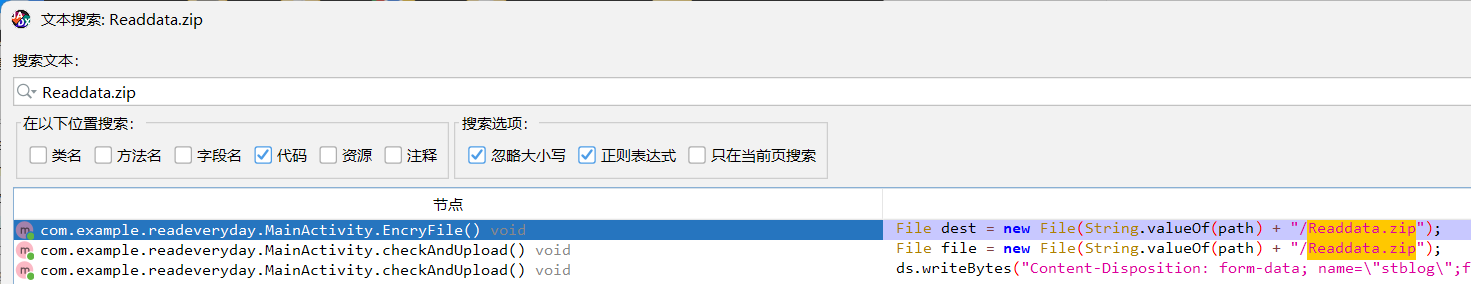

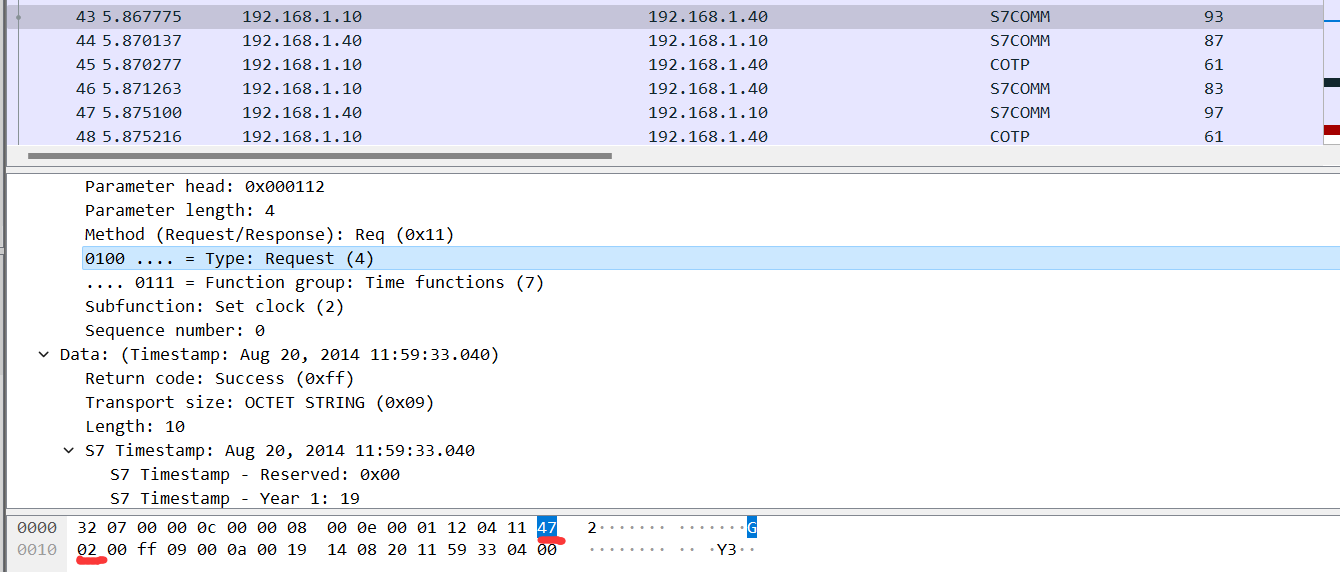

这里我们可以注意到一个点,系统镜像存在EFI分区,所以启动使用的是UEFI引导

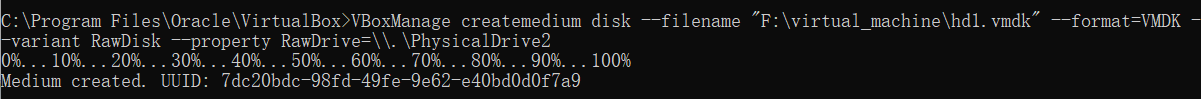

映射物理硬盘为虚拟硬盘

1 | VBoxManage createmedium disk --filename "F:\virtual_machine\hd1.vmdk" --format=VMDK --variant RawDisk --property RawDrive=\\.\PhysicalDrive2 |

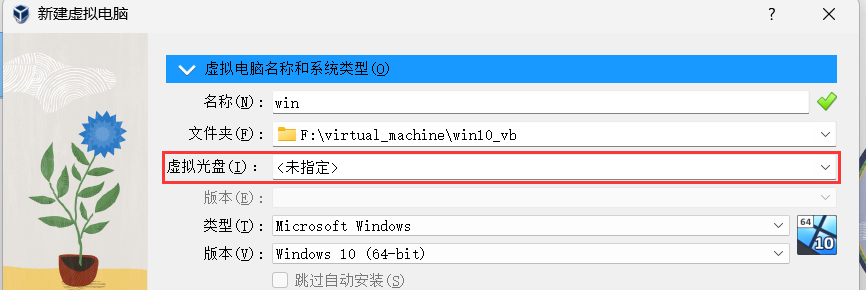

0x03 VirtualBox新建虚拟机

不指定虚拟光盘

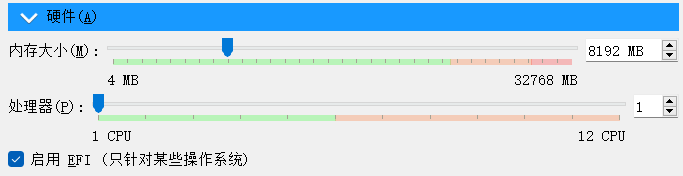

因为仿真对象为EFI引导,所以勾选EFI

选择“使用已有的虚拟硬盘文件”

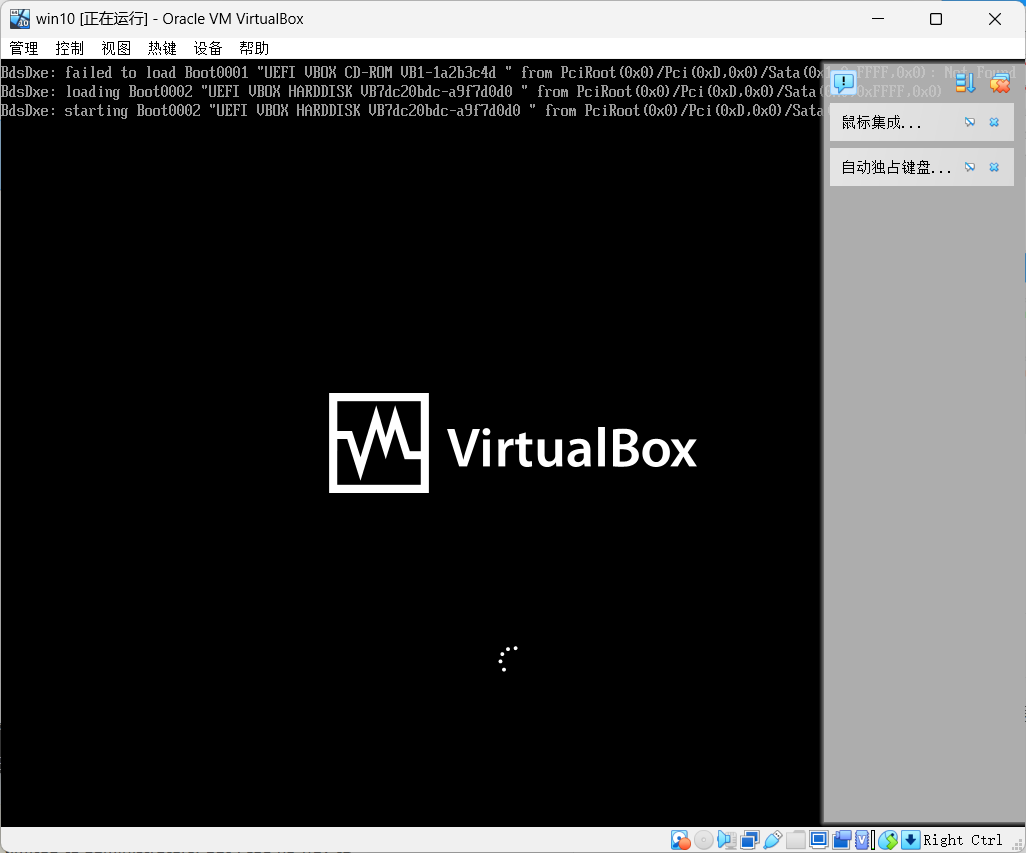

点击“完成”后,启动我们的虚拟机,稍作等待

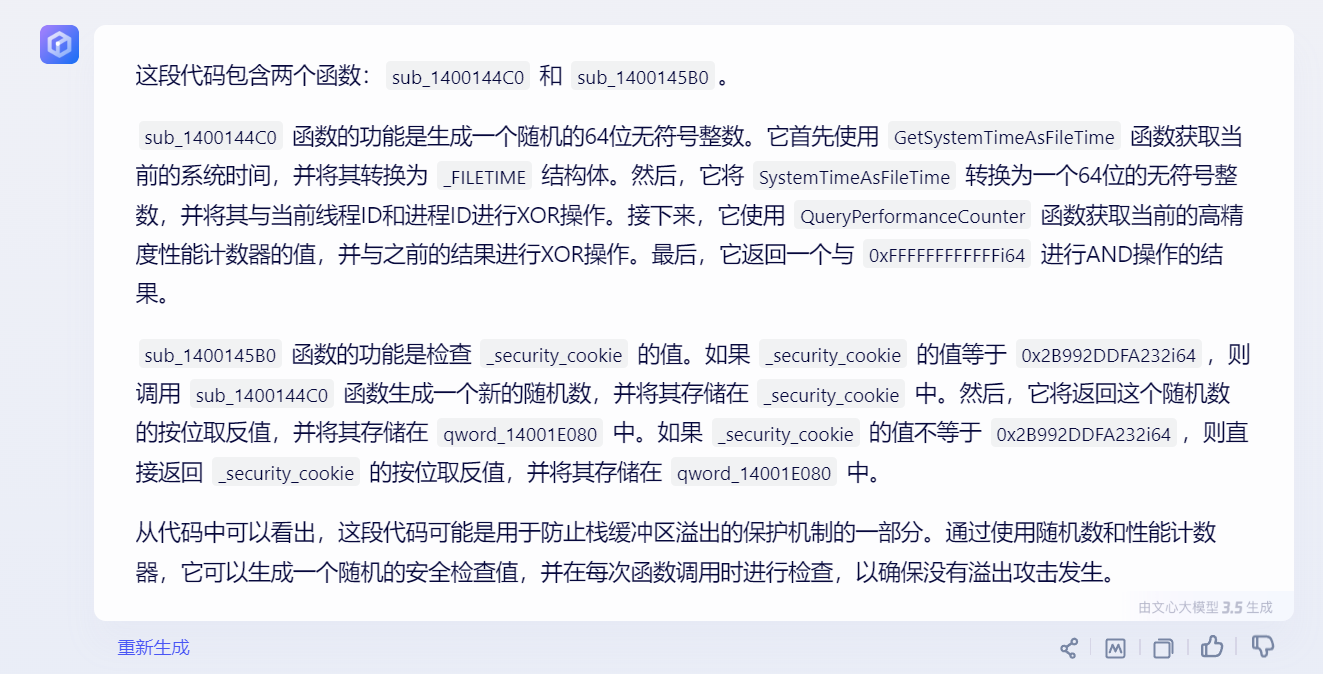

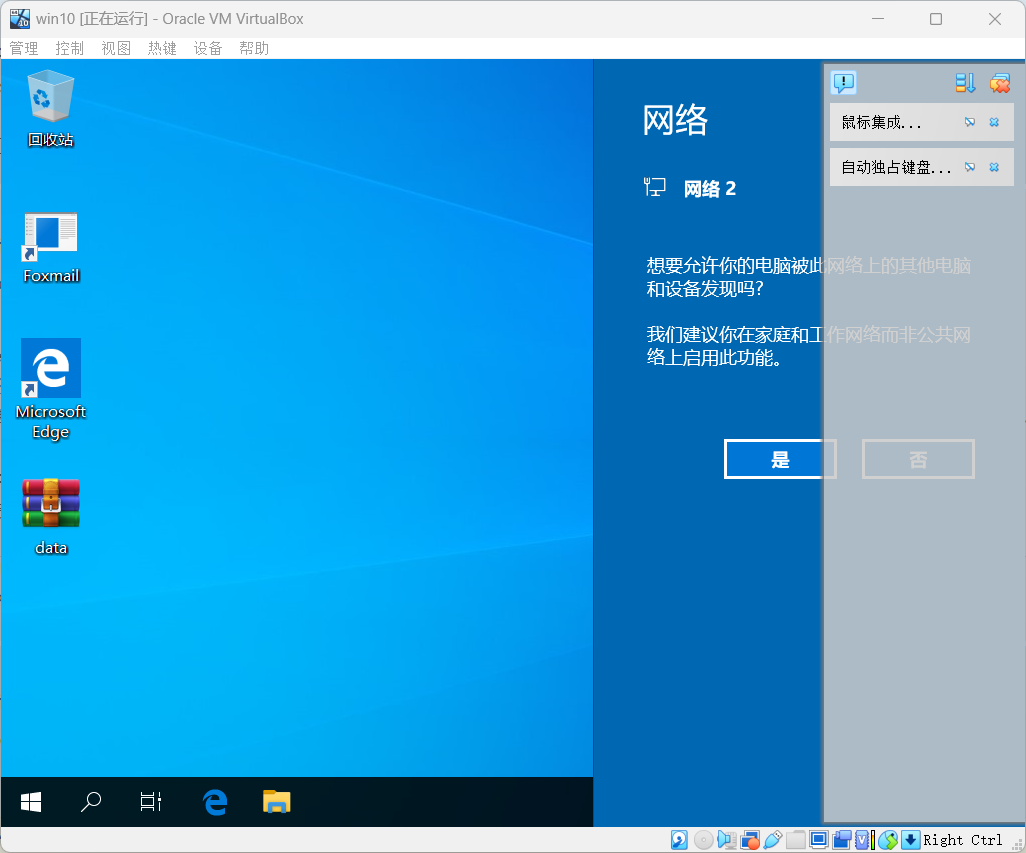

启动起来的样子如下图所示

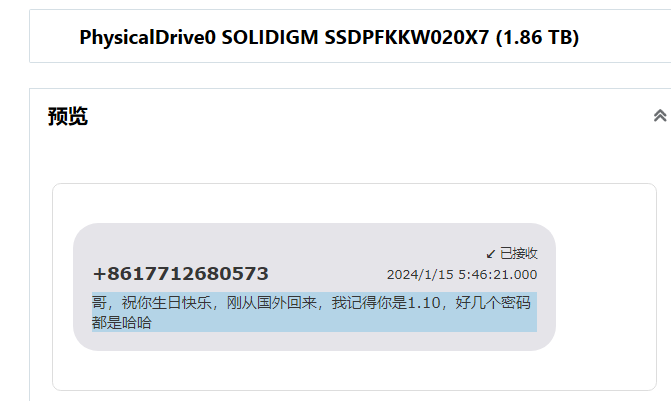

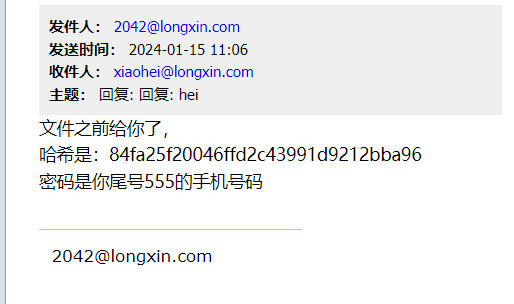

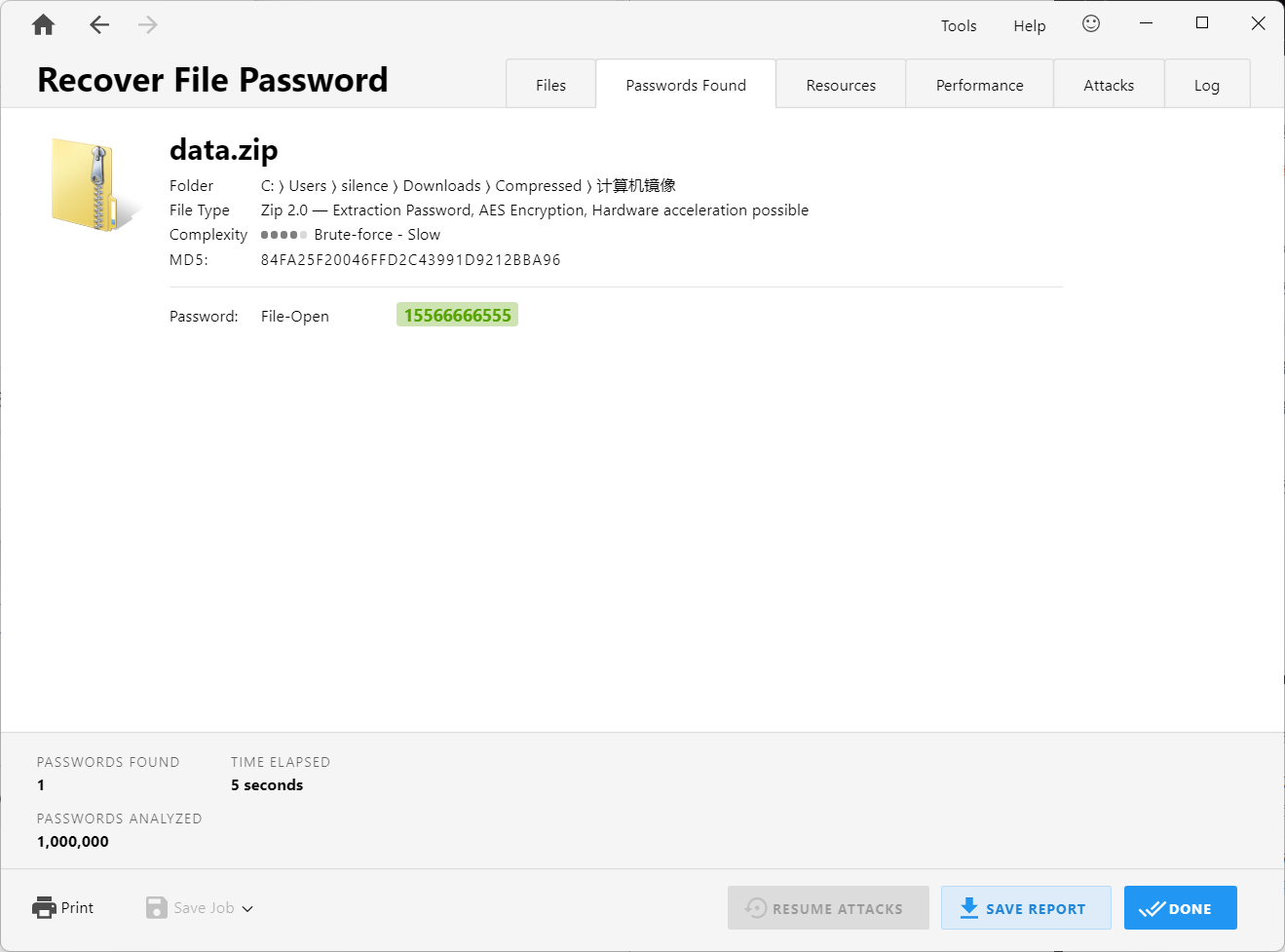

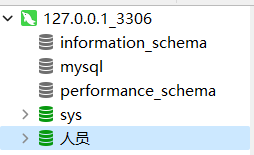

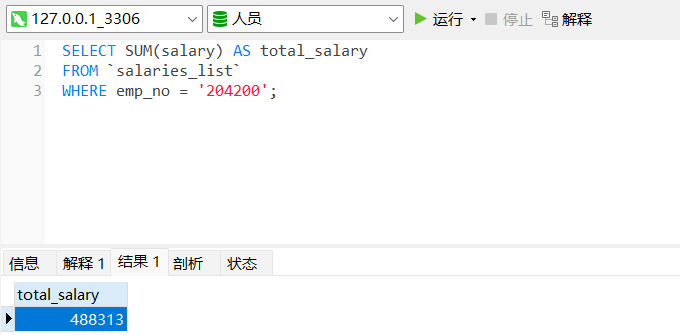

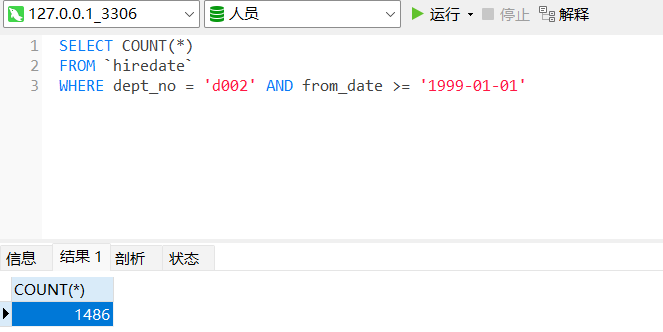

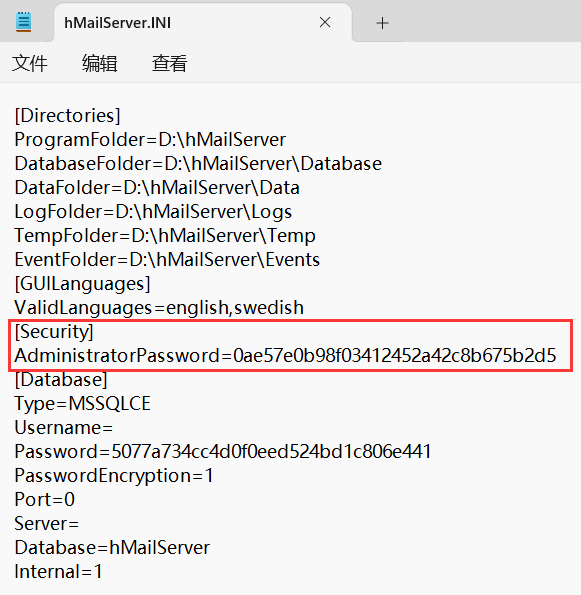

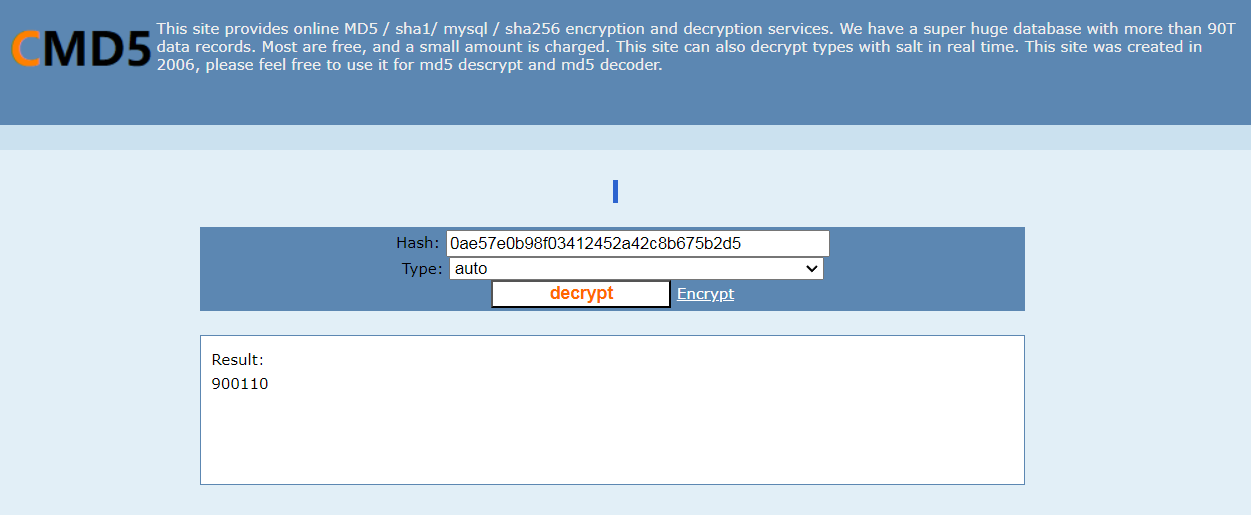

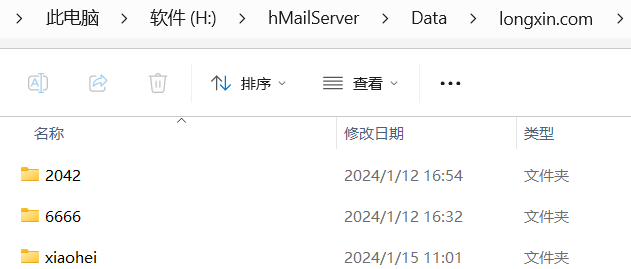

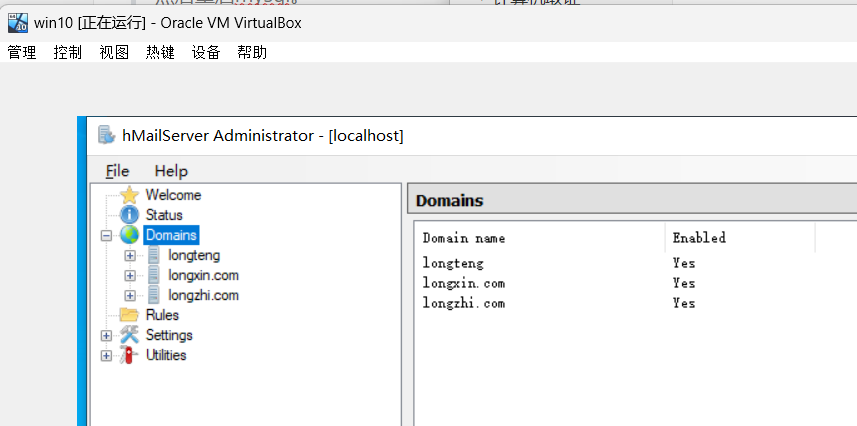

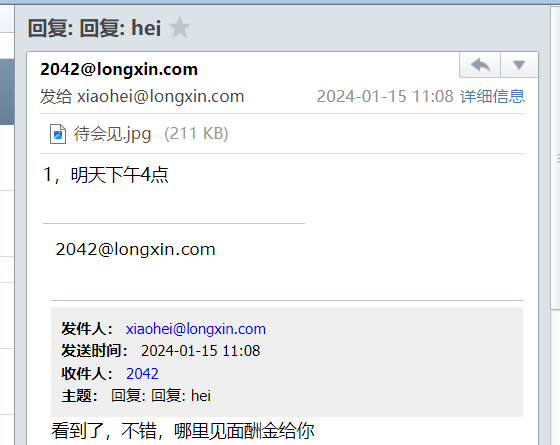

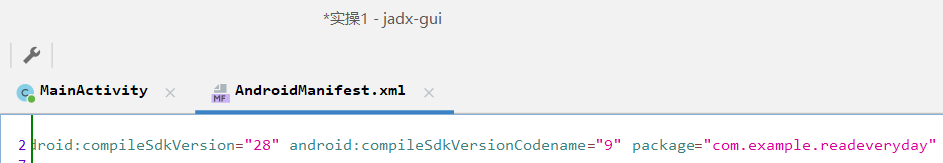

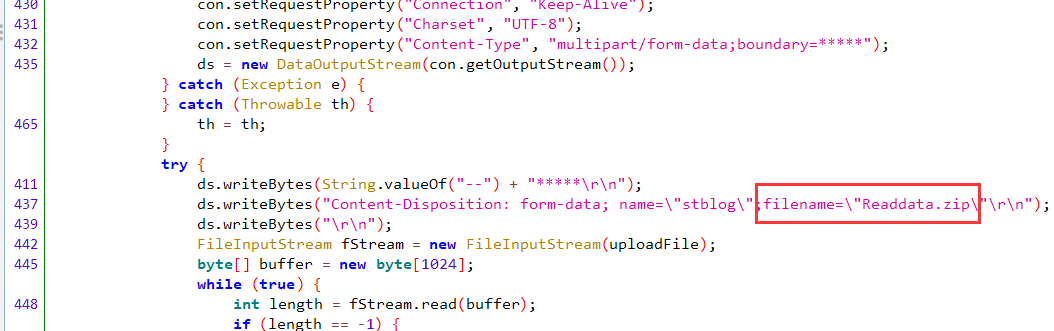

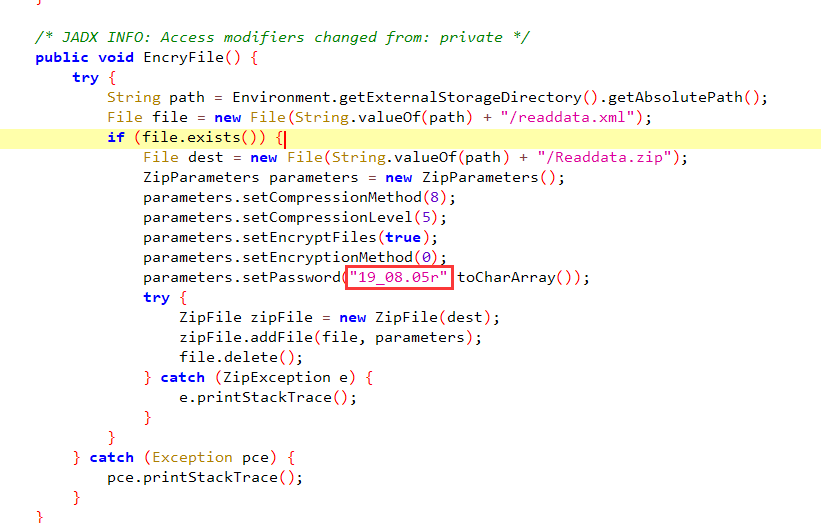

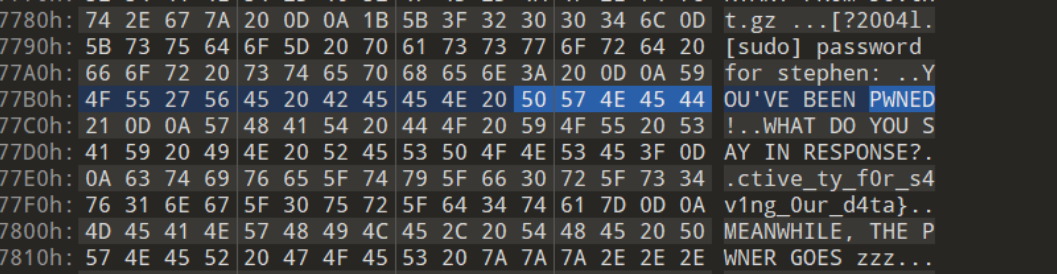

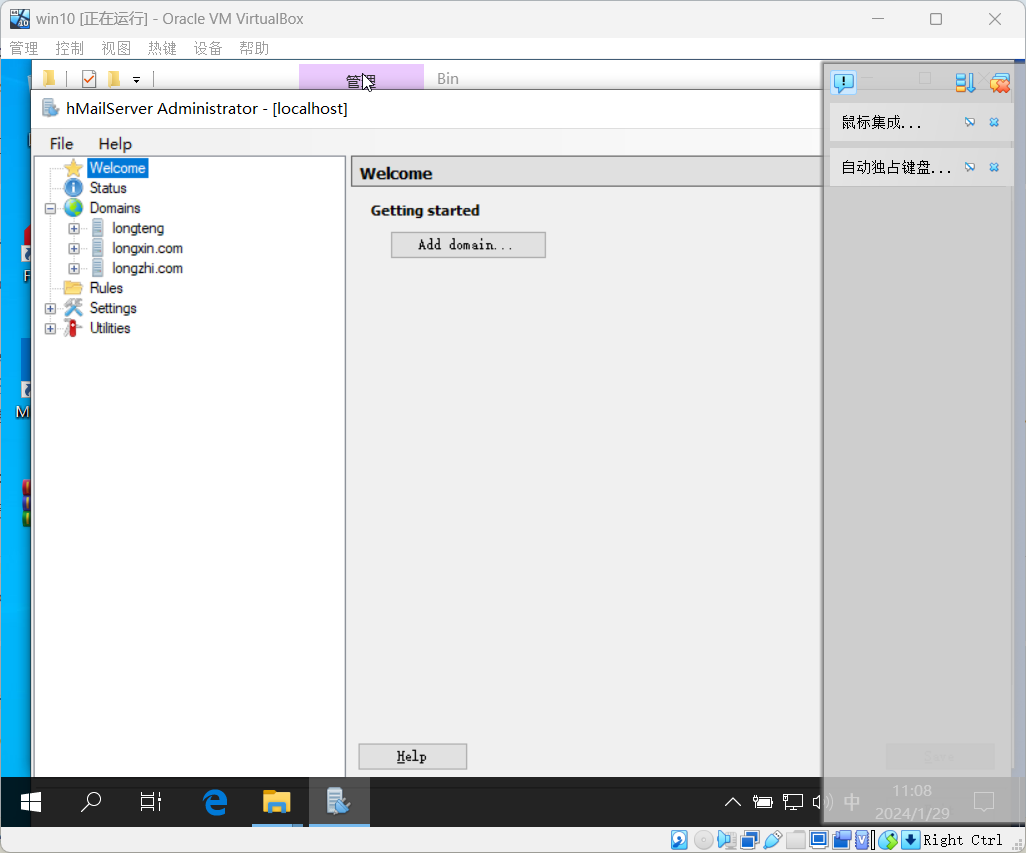

测试一下可用性,先解锁bitlocker分区(密码为Longxin@123),启动D:\hMailServer\Bin\hMailAdmin,输入密码900110

可以启动,大成功!

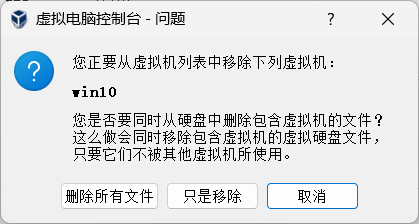

0x04 移除虚拟磁盘&卸载磁盘

你可以选择删除所有文件来将虚拟机和磁盘文件一起删除,也可在介质管理(位于“管理”-“工具”-“虚拟介质管理”)中删除虚拟磁盘文件(先释放再删除)。

在FTK Image中选中所有磁盘分区,点击取消挂载即可。

报错处理

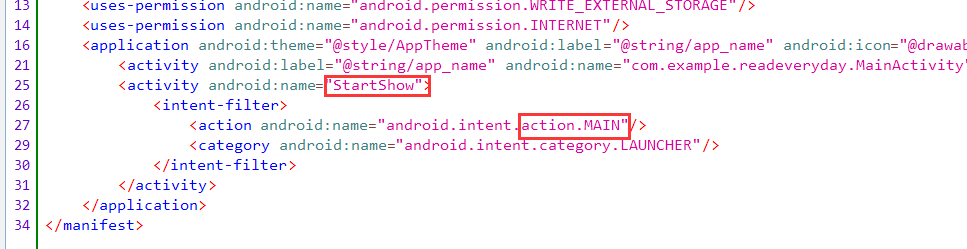

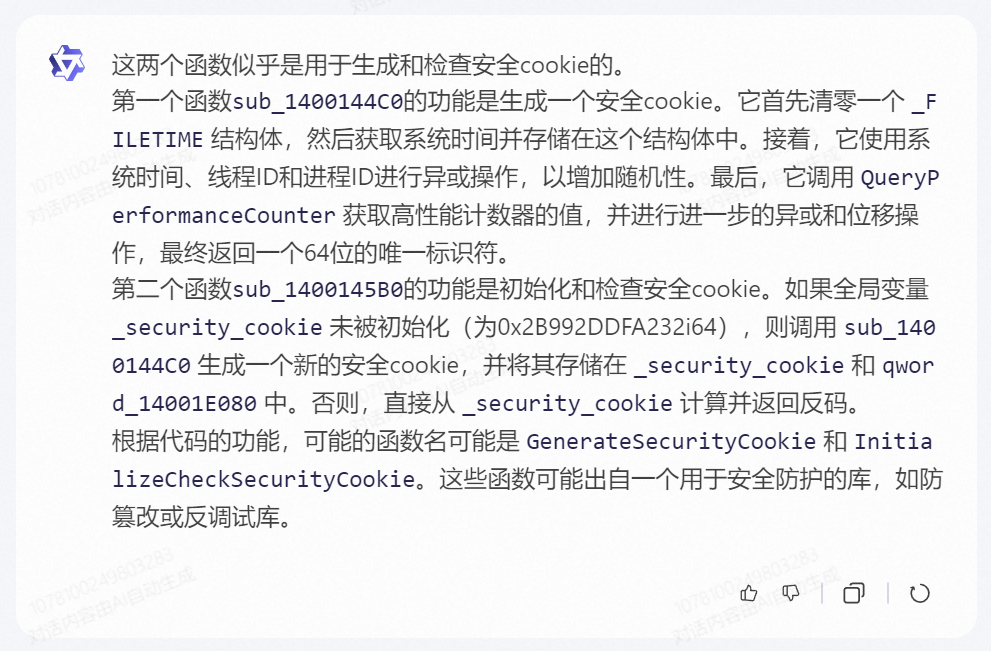

启动虚拟机时invalid partition table

invalid partition table就是出现了无效分区表,直接说就是硬盘分区或者引导出现问题,说明在新建虚拟机时引导选择错误。